Inhaltsverzeichnis

Technisch gesehen sind Biometrie Körpermaße und Berechnungen, die sich auf menschliche Eigenschaften beziehen. Die resultierenden Identifikatoren sind charakteristische, messbare Merkmale, die zum Bezeichnen und Beschreiben von Individuen verwendet werden können. Sie können auch als physiologisch oder verhaltensorientiert kategorisiert werden.

Biometrie hat verschiedene Anwendungen, zum Beispiel in den Bereichen Strafverfolgung, Gesundheitswesen, Indentifizierung und Wählerregistrierung.

Biometrische Authentifizierung

Die Überprüfung Ihrer Identität für den Zugriff auf einen Service, eine App oder ein Gerät wird als biometrische Authentifizierung bezeichnet.

Wie funktioniert die biometrische Authentifizierung?

Grundsätzlich funktioniert die biometrische Authentifizierung durch den Vergleich von zwei Datensätzen. Der erste Datensatz wird zunächst vom Konto- oder Geräteinhaber erstellt, während der zweite vom Besucher selbst eingegeben wird. Wenn beide Gruppen nahezu identisch sind, werden der Besucher und der Inhaber als die gleiche Person bestätigt, und der Zugriff wird gewährt.

Da eine identische Übereinstimmung fast unmöglich ist, müssen die biometrischen Datensätze nur nahezu identisch sein. Dies verringert die Wahrscheinlichkeit eines falschen Negativs. Es erhöht jedoch auch die Chancen einer falschen positiven Übereinstimmung.

Biometrische Authentifizierungsmethoden

Fingerabdruckscanner

Fingerabdruck-Scanner können entweder auf optische, kapazitive oder Ultraschalltechnologie zurückgreifen.

Google und Apple speichern verschlüsselte Fingerabdruckdaten auf den Geräten selbst, ohne sie auf ihren eigenen Servern zu kopieren. Werden diese gehackt, ist der Fingerabdruck immer noch eine äußerst sichere biometrische Authentifizierungsmethode.

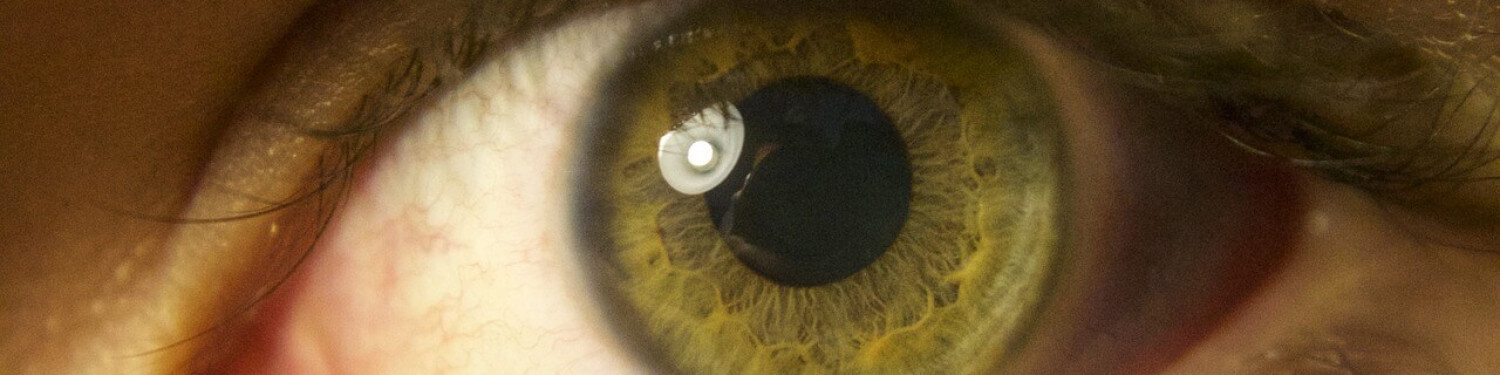

Augenscanner

Augen gelten als eines der zuverlässigsten Körperteile für die biometrische Authentifizierung, da Netzhaut und Iris während der gesamten Lebenszeit weitgehend unverändert bleiben. Netzhautmuster und Iris sind, ähnlich wie Fingerabdrücke, für jedes Individuum einzigartig.

Retinale Scans beleuchten mit Infrarotlicht die komplexen Blutgefäße im Auge und machen sie dadurch besser sichtbar als das umliegende Gewebe. Iris-Scanner vergleichen hochwertige Fotos oder Videos von einer oder beiden Iriden.

Iris-Scanner sind nachweislich anfällig für falsch positive Bilder mit hoher Qualität.

Lautsprechererkennung

Im Gegensatz zur Spracherkennung identifiziert die Sprechererkennung, wer spricht, und nicht, was gesagt wird.

Um dies zu tun, unterteilt spezialisierte Software Wörter in Formate oder Pakete von Häufigkeiten. Diese bilden einen Sprachabdruck, insbesondere durch den Sprachton. Die Spracherkennungstechnologie kann entweder textabhängig sein, d. H. Zugang gewähren, nachdem bestimmte Wörter oder Sätze identifiziert wurden, oder textunabhängig, was bedeutet, dass sie versucht, die Stimme ungeachtet dessen zu erkennen, was konkret gesagt wird.

Die Erkennung von Sprechern ist besonders anfällig, da es sehr einfach ist, eine Stimme von hoher Qualität aufzunehmen. Außerdem können Hintergrundgeräusche die Stimme der Person verfälschen und ein falsches Negativ verursachen.

Andere biometrische Technologien

Gesichtserkennungssysteme

Klassische Methoden, um die Identität eines Menschen anhand seiner Gesichtszüge zu erkennen, sind Augen, Nase, der Abstand zwischen den Lippen und der Nase. Andere Merkmale wie Hauttextur, Schönheitsflecken oder Falten können auch mit einem mathematischen Raum verglichen werden. All dies kann leicht mit Make-up, Masken oder sogar durch das Verstecken einiger Teile des Gesichts getäuscht werden. Aus diesem Grund wurde die Gesichtserkennung weiterentwickelt, um fortschrittlichere Technologien, einschließlich Wärmebilder, zu verwenden.

Apple Face ID wurde im September 2017 als wichtiger Schritt für die sichere biometrische Authentifizierung vorgestellt. Der zugrundeliegende Prozess ist komplexer als klassische Gesichtserkennungsmethoden. Ein Punktprojektor, eine Infrarotkamera und ein Flutlicht-Illuminator kartieren das Gesicht und betrachten es. Erstens projiziert Face ID mehr als 30.000 unsichtbare IR-Punkte. Das IR-Bild und das erzeugte Punktmuster werden durch das neuronale Netzwerk verarbeitet, um ein mathematisches Bild des Gesichts des Benutzers zu erzeugen. Machine-Learning-Fähigkeiten sollten es dem iPhone ermöglichen, das Gesicht seines Besitzers zu erkennen und sich im Laufe der Zeit und unabhängig von vorübergehenden Änderungen an Veränderungen anzupassen. Das heißt, dass das Tragen von Mützen, Schals, Brillen oder Lichtveränderungen den Erkennungsprozess nicht beeinträchtigen sollte.

Während Apple behauptet, dass es nur eine Eins-in-einer-Million-Chance gibt, dass jemand anderes Ihr Handy entsperren kann, hat die Face-ID-Technologie einige Schwächen gezeigt. In einigen Fällen konnten Kinder das Telefon ihrer Eltern freischalten. Selbst Apple hatte ein Problem beim Entsperren des Produkts während der Demo. Sicherheitsspezialisten haben auch ihre Hackbarkeit bewiesen.

Hand- und Fingergeometrie

Die Form unserer Hände ist zwar nicht so einzigartig wie unsere Fingerabdrücke, Iris oder dreidimensionale Gesichtskarten, jedoch von Person zu Person unterschiedlich genug, um Benutzer mit geringer Genauigkeit zu identifizieren. Der Handgeometriescanner misst unter anderem Handballenstärke, Fingerlänge und -breite, Knöchelabstand.

Venengeometrie

Unser Venengrundriss t ist einzigartig. Es variiert sogar von Hand zu Hand. Ein großer Vorteil der Venengeometrieerkennung ist, dass Venenmuster unglaublich schwierig zu kopieren und zu stehlen sind, da sie nur unter streng kontrollierten Bedingungen sichtbar sind. Venengeometrie-Scanner verwenden Nahinfrarotlicht, um die Venen auf dem Bild sichtbar zu machen.

Biometrie und Sicherheit

Eine neue Studie von Veridium hat ergeben, dass 86% der IT-Entscheidungsträger zustimmen, dass Biometrie die sicherste Authentifizierungsmethode ist, die sowohl von Organisationen als auch von Verbrauchern verwendet werden kann.

Am Ende ist das Ziel der biometrischen Authentifizierung die Sicherheit. In diesem Fall wird es immer mit Passwort oder PIN-Code verglichen.

Vor- und Nachteile der biometrischen Authentifizierung

Der größte Vorteil der Biometrie ist ihre Benutzerfreundlichkeit. In den meisten Fällen dauert die Identifizierung nur wenige Sekunden und Benutzer müssen sich kein Passwort merken.

Die größte Schwäche der Biometrie ist, dass registrierte Datensätze nicht entfernt oder gelöscht werden können. Mit anderen Worten, ein Dieb könnte ein Smartphone stehlen und mit einem falschen Finger nach Belieben freischalten. Es muss jedoch berücksichtigt werden, dass Hacker oder Dieb sich auch in Ihrer Nähe aufhalten müssen, um biometrische Daten zu sammeln, die für die Umgehung der Anmeldung erforderlich sind.

Experten haben nachgewiesen, dass ein Satz von 5 "Master-Fingerabdrücken" ca. 65% der im Handel befindlichen Geräte entsichern können. Dies kann beispielsweise durch die Tatsache geschehen, dass die Fingerabdrucksensoren von Smartphones oft zu klein sind und sich daher auf eine teilweise Übereinstimmung verlassen. Unter realen Bedingungen sollte diese Öffnungsrate auf etwa 10-15% sinken, was ein riesiges Fenster ist und Millionen von Geräten dem vorgenannten Risiko aussetzt.

Biometrie dauert ein Leben lang. Das Passwort kann geändert werden, wenn Zweifel bestehen, ob es noch sicher ist, oder aus Sicherheitsgründen in regelmäßigen Intervallen. Sobald eine funktionierende Kopie Ihrer biometrischen Daten verfügbar ist, gibt es nichts zu tun, außer dem Wechsel zum Passwort. In einem der größten Fälle von Cybersicherheitsverletzung der Geschichte hat das US Office of Personnel Management 5,6 Millionen Fingerabdrücke von Mitarbeitern leaken lassen. Für die beteiligten Regierungsbeamten wird ein Teil ihrer Identität damit immer kompromittiert sein. Die Dauerhaftigkeit von Verstößen gegen biometrische Daten betrifft vor allem Datenschutzexperten, da sich die Auswirkungen erst in den kommenden Jahren bemerkbar machen werden.

Letztlich können Sicherheitslücken in biometrischer Authentifizierungssoftware Ihr Gerät gefährden. Vor ein paar Jahren waren Sicherheitsforscher beispielsweise in der Lage, Schwachstellen in Android-Geräten auszunutzen, um Remote-Fingerabdrücke von Benutzern zu extrahieren und Backdoors zu nutzen, um Mobile-Payment zu hijacken oder sogar Malware zu installieren. Während Patches diese spezifischen Schwachstellen adressiert haben, sind Bugjäger und Hacker immer auf der Suche nach neuen Fehlern.

So sichern Sie die Fingerabdruckleser Ihres Geräts

Einige allgemeine Empfehlungen können dazu beitragen, das Gerät sicherer zu machen. Fingerprint-resistente oder oleophoben Abdeckung und Displayschutzfolie sollte vermeiden, einen deutlichen Fingerabdruck auf dem Gerät zu hinterlassen. Da die meisten Benutzer ihren Index und Daumen registrieren, wird die Verwendung eines anderen Fingers empfohlen. Die sicherste Alternative ist jedoch, Fingerabdruck und ein Passwort zu verwenden.

Verhaltensbiometrie und Betrug

SecuredTouch, einer der Pioniere der digitalen Betrugsprävention, hat weltweit eine führende Rolle in der Branche eingenommen, indem sie sich auf mobile Anwendungen konzentrierten. Die technologische Plattform des israelischen verhaltensbiometrischen Unternehmens schafft einzigartige Nutzerprofile, die auf der Interaktion zwischen Nutzern und Endgeräten basieren, die Verbraucher im Hintergrund authentifizieren und so Missbrauch verhindern. Die Profilierung verhaltensbasierter Online-Kaufmuster bietet Verbrauchern einen wirksamen Schutz vor Identitätsdiebstahl oder Kontoübernahmen, da diese Muster selten nachgeahmt werden können. Die Technologie erkennt betrügerisches Verhalten und versuchten Betrug durch automatisierte Computerangriffe, die mit Emulatoren, Bots und Malware ausgeführt werden.

Biometrie in Zahlung

Heutzutage haben fast alle Smartphones und Tablets sowie einige Laptops biometrische Sensoren. Diese Authentifizierungsmethoden ersetzen das Passwort des Benutzers, um das Gerät zu entsperren, aber auch auf Zahlungs- und Banking-Apps oder Websites.

Einige POS-Terminals enthalten auch biometrische Sensoren. Diese sind besonders in Märkten mit geringer Bankdurchdringung nützlich. In Mexiko könnte zum Beispiel die Biometrie dazu verwendet werden, die Identität von Kreditantragstellern zu verifizieren, eine Verpflichtung, der sich die mexikanischen Banken gegenüber allen Bewerbern stellen müssen.